Les tentatives de vol de voitures passées ont impliqué n’importe quoi, du bris de vitres au relais des séquences de code FOB. Mais une éruption de dommages aux pare-chocs et aux phares a conduit les chercheurs à une nouvelle approche qui repose sur le réseau de zone de contrôleur (CAN) du véhicule et utilise ce qui ne ressemble à rien de plus qu’un simple haut-parleur pour y accéder. Et pour aggraver les choses, cela prend environ deux minutes du début à la fin.

Parfois, les criminels choisissent par inadvertance la mauvaise cible lorsqu’ils planifient un crime. Dans ce cas, des voleurs de voitures utilisant une nouvelle tactique d’accès sans clé et de vol de véhicules ont choisi le SUV Toyota d’un analyste en cybersécurité spécialisé dans la sécurité automobile. Et ce qu’il a trouvé était une tactique qui allait au-delà du simple smash and grab et des méthodes plus complexes de détournement de signal.

Ian Thabor expert en cybersécurité et piratage automobile, identifié CVE-2023-29389 qui indique que les véhicules Toyota RAV4 sont capables de faire automatiquement confiance aux messages d’autres unités de commande électroniques (ECU). En retirant le pare-chocs pour exposer le connecteur du phare, le voleur peut accéder au bus CAN, lui permettant d’envoyer un faux message de validation de clé. Une fois validé, le voleur peut démarrer la voiture et repartir sans problème.

Après avoir étudié les données et le comportement de communication sur le bus CAN du RAV4, Tabor a découvert que d’autres calculateurs tombaient en panne en même temps que les erreurs de bus CAN. La découverte a poussé Tabor à mener des recherches supplémentaires via YouTube, le dark web et d’autres sources.

Les recherches de Tabor ont abouti à l’achat et à l’analyse d’un dispositif de démarrage d’urgence, destiné à être utilisé par les propriétaires ou les serruriers lorsqu’une clé est perdue, volée ou autrement indisponible. Travailler avec un autre expert en sécurité automobile, Ken Tindell Tabor a réussi à inverser l’ingénierie du dispositif de démarrage d’urgence, en développant une compréhension de la façon dont le dispositif communiquait avec le bus CAN de Toyota.

Lire également – Des pirates informatiques ciblent les militaires et les journalistes ukrainiens sur Facebook

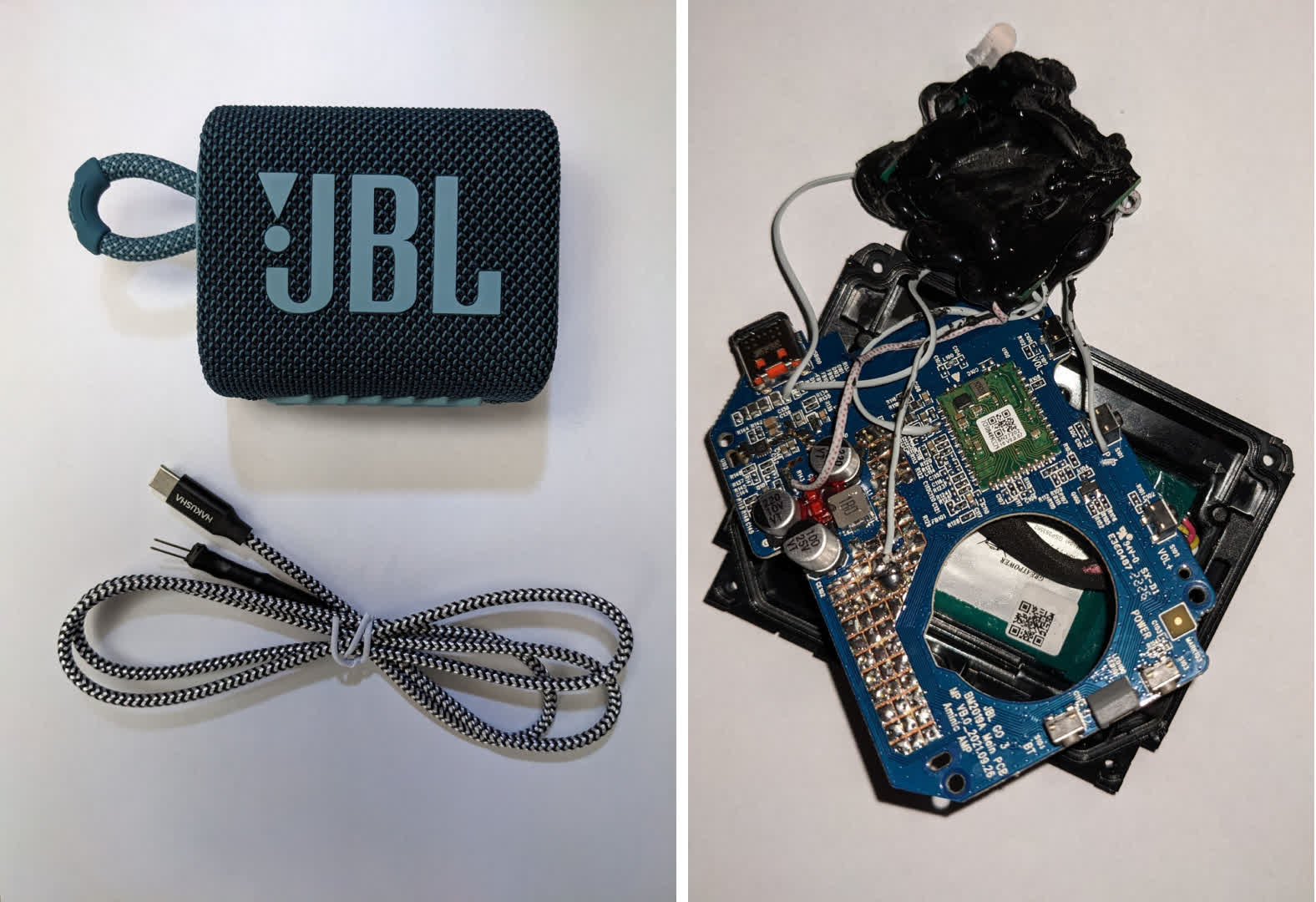

Bien qu’il soit annoncé comme un dispositif de démarrage d’urgence, l’article que Tabor a acheté et utilisé a été conçu pour ressembler à un simple haut-parleur portable JBL. Selon Tindell, un faux bouton de lecture sur le boîtier du haut-parleur est câblé dans une puce PIC18F. Lorsqu’il est pressé, un message CAN en rafale ordonne à l’ECU de porte de déverrouiller les portes du véhicule.

Une fois déverrouillé, les voleurs décrochent l’injecteur CAN, montent dans la voiture et s’en vont. Tous les détails sur l’appareil, son fonctionnement et la facilité (et le moindre coût) avec lequel il peut être fabriqué sont disponibles sur le site Laboratoires automobiles Canis site Internet.

Bien que l’attaque ait été reproduite avec succès sur un Toyota RAV4, il est raisonnable de croire qu’une attaque similaire pourrait se produire sur d’autres véhicules utilisant la même technologie et la même architecture. Tabor et Tindell ont alerté Toyota sur la vulnérabilité dans l’espoir qu’elle puisse être renforcée et ne plus être exploitée. Malheureusement, ils n’ont pas encore reçu d’accusé de réception ni de réponse.